Уязвимости: отличились Gmail и архиваторы

Злоумышленники нашли уязвимость в защите Gmail

Буквально на днях появились сведения о массовом взломе электронных ящиков почтовой службы Google Mail: многие пользователи обнаружили исходящие типовые письма, отправленные от их имени на адреса людей, состоящих в списке контактов или состоящих когда-то с ними в переписке.

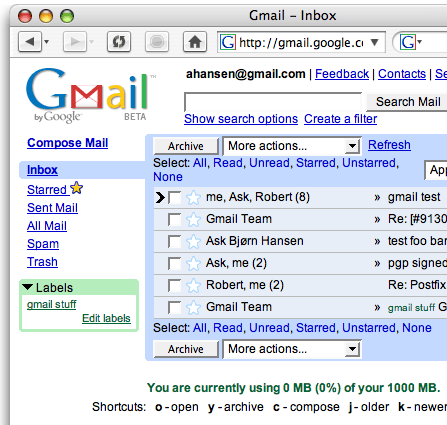

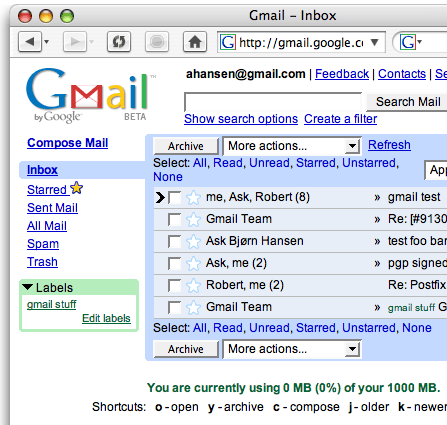

Это не первый подобный случай: ранее происходили взломы отдельных учётных записей, носящие относительно массовый характер. Однако, похоже, что этот случай несколько выделяется по масштабам, так как затронуты как англоязычные, так и русскоговорящие пользователи. Google постоянно предпринимает шаги, целью которых является предотвращение подобных действий. Например, с июля прошлого года пользователи могут видеть в нижней части веб-интерфейса Gmail соответствующее уведомление с указанием IP-адреса в случае, если в это время учётной записью пользует кто-то ещё с другой точки сети.

Недавним нововведением стало предупреждение пользователя о случаях подозрительной авторизации, к примеру, если в течение относительно короткого времени почтовым ящиком воспользовались из двух и более стран или произведена массовая рассылка подозрительных писем. В подобных случаях, владелец сможет увидеть в верхней части интерфейса уведомление с указанием типа, местоположения и времени последних подключений.

Gmail зафиксировал, что злоумышленники получали доступ к учётным записям, используя средства, идентифицирующие себя в качестве мобильных устройств различных стран мира. Письма не имеют заголовка (темы), а в теле сообщения содержат ссылки на различные интернет-страницы, которые объединяет домен «.co.cc». Каждая из них автоматически перенаправляет на сайт mrapgyan.net с закрытым доступом. Стоит отметить, что у всех пострадавших были включены в настройках почтового ящика протоколы POP и IMAP для приёма и отправки писем через специализированные программы. Возможно, их следует временно отключить.

С другой стороны некоторые пользователи сообщают, что письмах присутствуют подписи, которые добавляет веб-интерфейс Gmail, что может указывать на причастность скриптов, выдающих себя за обозреватель. 15 апреля в Gmail обновился веб-интерфейс для iPad. Вполне вероятно, что в связи с этим открылась какая-то уязвимость в защите.

Пострадавшие от злоумышленников могут сообщить необходимые сведения в форума службы поддержки Google.

*********************************************************

Найден способ незаметного для антивирусов встраивания вредоносного кода в архивные файлы

Исследователи компьютерной безопасности обнаружили способ сокрытия в популярных форматах файловых архивов вредоносного кода, не выявляемого большинством антивирусов.

На конференции Black Hat, проходившей в Барселоне (Испания), Томислав Перицин (Tomislav Pericin), основатель проекта RLPack, посвященного защите коммерческих приложений, Марио Вуксан (Mario Vuksan), независимый эксперт и президент ReversingLabs, а также операционный директор AccessData Брайан Карни (Brian Karney) продемонстрировали возможность незаметного для антивирусов встраивания кода червя Conficker в архивные файлы типа RAR и ZIP.

Всего обнаружено восемь уязвимостей в ZIP и семь «дыр» в 7ZIP, RAR, GZIP и CAB. Найденные «прорехи» способны помочь злоумышленникам обходить корпоративные системы защиты, проверяющие почтовые вложения на присутствие в них хакерского кода. В итоге конечные пользователи вновь оказываются под серьезной угрозой.

Специалисты также показали способ встраивания в архивные файлы секретных данных. Подобная методика носит название ; в отличие от криптографии, скрывающей содержимое тайны, она позволяет скрыть само ее существование, к примеру, внутри обычного (на первый взгляд) цифрового фотоснимка. Говорят, стеганография вовсю используется в разведке и в террористических кругах.

В итоге было заявлено о выпуске открытой утилиты , предназначенной для обнаружения вредоносного кода или скрытого контента в архивных файлах. Программа выступает препроцессором форматов ZIP, RAR, GZIP и CAB.

NyxEngine убережет от архивных бомб:

NyxEngine поможет обнаружить стеганографические послания:

Источники: ,

Буквально на днях появились сведения о массовом взломе электронных ящиков почтовой службы Google Mail: многие пользователи обнаружили исходящие типовые письма, отправленные от их имени на адреса людей, состоящих в списке контактов или состоящих когда-то с ними в переписке.

Это не первый подобный случай: ранее происходили взломы отдельных учётных записей, носящие относительно массовый характер. Однако, похоже, что этот случай несколько выделяется по масштабам, так как затронуты как англоязычные, так и русскоговорящие пользователи. Google постоянно предпринимает шаги, целью которых является предотвращение подобных действий. Например, с июля прошлого года пользователи могут видеть в нижней части веб-интерфейса Gmail соответствующее уведомление с указанием IP-адреса в случае, если в это время учётной записью пользует кто-то ещё с другой точки сети.

Недавним нововведением стало предупреждение пользователя о случаях подозрительной авторизации, к примеру, если в течение относительно короткого времени почтовым ящиком воспользовались из двух и более стран или произведена массовая рассылка подозрительных писем. В подобных случаях, владелец сможет увидеть в верхней части интерфейса уведомление с указанием типа, местоположения и времени последних подключений.

Gmail зафиксировал, что злоумышленники получали доступ к учётным записям, используя средства, идентифицирующие себя в качестве мобильных устройств различных стран мира. Письма не имеют заголовка (темы), а в теле сообщения содержат ссылки на различные интернет-страницы, которые объединяет домен «.co.cc». Каждая из них автоматически перенаправляет на сайт mrapgyan.net с закрытым доступом. Стоит отметить, что у всех пострадавших были включены в настройках почтового ящика протоколы POP и IMAP для приёма и отправки писем через специализированные программы. Возможно, их следует временно отключить.

С другой стороны некоторые пользователи сообщают, что письмах присутствуют подписи, которые добавляет веб-интерфейс Gmail, что может указывать на причастность скриптов, выдающих себя за обозреватель. 15 апреля в Gmail обновился веб-интерфейс для iPad. Вполне вероятно, что в связи с этим открылась какая-то уязвимость в защите.

Пострадавшие от злоумышленников могут сообщить необходимые сведения в форума службы поддержки Google.

*********************************************************

Найден способ незаметного для антивирусов встраивания вредоносного кода в архивные файлы

Исследователи компьютерной безопасности обнаружили способ сокрытия в популярных форматах файловых архивов вредоносного кода, не выявляемого большинством антивирусов.

На конференции Black Hat, проходившей в Барселоне (Испания), Томислав Перицин (Tomislav Pericin), основатель проекта RLPack, посвященного защите коммерческих приложений, Марио Вуксан (Mario Vuksan), независимый эксперт и президент ReversingLabs, а также операционный директор AccessData Брайан Карни (Brian Karney) продемонстрировали возможность незаметного для антивирусов встраивания кода червя Conficker в архивные файлы типа RAR и ZIP.

Всего обнаружено восемь уязвимостей в ZIP и семь «дыр» в 7ZIP, RAR, GZIP и CAB. Найденные «прорехи» способны помочь злоумышленникам обходить корпоративные системы защиты, проверяющие почтовые вложения на присутствие в них хакерского кода. В итоге конечные пользователи вновь оказываются под серьезной угрозой.

Специалисты также показали способ встраивания в архивные файлы секретных данных. Подобная методика носит название ; в отличие от криптографии, скрывающей содержимое тайны, она позволяет скрыть само ее существование, к примеру, внутри обычного (на первый взгляд) цифрового фотоснимка. Говорят, стеганография вовсю используется в разведке и в террористических кругах.

В итоге было заявлено о выпуске открытой утилиты , предназначенной для обнаружения вредоносного кода или скрытого контента в архивных файлах. Программа выступает препроцессором форматов ZIP, RAR, GZIP и CAB.

NyxEngine убережет от архивных бомб:

NyxEngine поможет обнаружить стеганографические послания:

Источники: ,

Комментарии (0)

RSS свернуть / развернутьТолько зарегистрированные и авторизованные пользователи могут оставлять комментарии.